사자자리

[bWAPP] Cross-Site Scripting - Reflected (POST) 본문

Quest. GET 방식과 POST 방식의 차이

Quest. 다음 화면을 띄워보세요.

[난이도 low]

경고창을 누른 후 화면 (Welcome success 출력)

위와 같이 입력했더니 앞에 Welcome이 붙어서 출력된다.

일단 기본적인 XSS 공격을 해본다.

난이도 low라 그런지 간단하게 성공

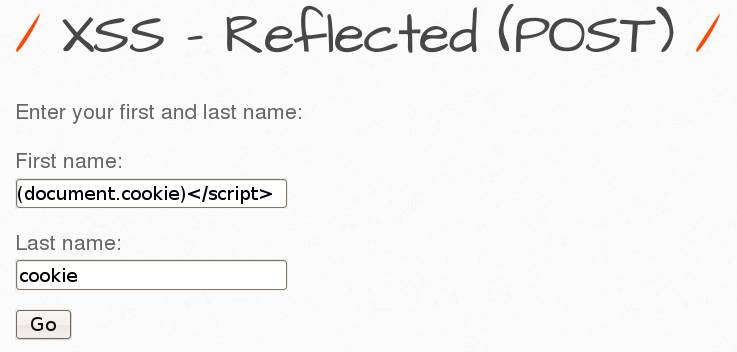

Quest. 다음과 같이 사용자의 쿠키 값을 경고창에 출력해보세요.

[난이도 medium]

Page Source에서 cookie와 관련된 유의미한 정보를 찾지 못해서 xss_get.php 파일에서 cookie를 검색했다.

$_COOKIE를 발견했다. security와 관련된 파일에 있을 것 같기도 하다.

/var/www/bWAPP/으로 이동하고, security 관련 두 파일을 찾아냈다. 그러나 두 파일엔 cookie가 한 단어도 없었다.

funcionts_external.php 파일에도 없었다. cmd에서도 다른 별 짓을 다 했는데 실패했다.

구글링을 했다. 자동완성이 바로 뜨는 것을 보니 사람들이 많이 검색하는 것 같다.

<script>alert(document.cookie)</script> 코드가 거의 모든 사이트에서 등장했다.

구글링의 힘으로 성공

'웹해킹 > bWAPP' 카테고리의 다른 글

| [bWAPP] Cross-Site Scripting – Stored (Change Secret) (0) | 2022.08.09 |

|---|---|

| [bWAPP] Cross-Site Scripting – Stored (Blog) (0) | 2022.08.09 |

| [bWAPP] Cross-Site Scripting - Reflected (GET) (0) | 2022.08.03 |

| [bWAPP] SQL Injection – POST/Search (0) | 2022.07.30 |

| [bWAPP] HTML Injection – Stored (Blog) (0) | 2022.07.17 |

Comments